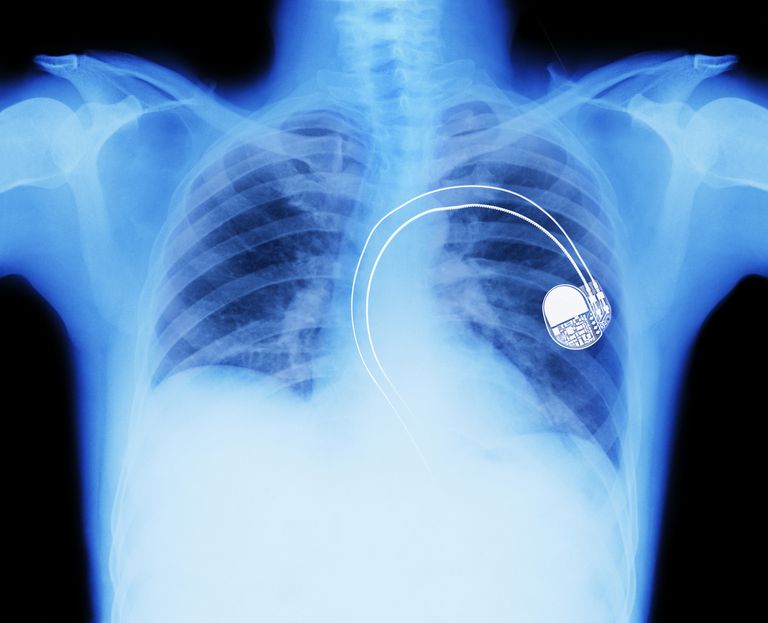

Ende 2016 und Anfang 2017 wurde in Nachrichtenberichten das Gespenst laut, dass Menschen mit schlechten Absichten möglicherweise in das implantierbare medizinische Gerät eines Menschen eindringen und ernsthafte Probleme verursachen könnten. Insbesondere werden die fraglichen Geräte von St. Jude Medical, Inc. vertrieben und umfassen Herzschrittmacher (die Sinusbradykardie und Herzblock behandeln), implantierbare Defibrillatoren (ICDs) (die ventrikuläre Tachykardie und Kammerflimmern behandeln) und CRT-Geräte (die Herzinsuffizienz behandeln).

Diese Nachrichten haben unter den Menschen, die diese Medizinprodukte haben, möglicherweise Befürchtungen aufkommen lassen, ohne das Problem in eine ausreichende Perspektive zu stellen.

Sind implantierte Herzgeräte für Cyber-Attacken gefährdet? Ja, denn jedes digitale Gerät, das drahtlose Kommunikation beinhaltet, ist zumindest theoretisch anfällig, einschließlich Herzschrittmacher, ICDs und CRT-Geräte. Bisher wurde jedoch noch nie ein Cyberangriff gegen diese implantierten Geräte dokumentiert. Und (zum großen Teil dank der jüngsten Publizität über Hacking, sowohl von Medizinprodukten als auch von Politikern), arbeiten die FDA und die Gerätehersteller nun hart daran, solche Schwachstellen zu patchen.

St. Jude Cardiac Devices und Hacking

Die Geschichte brach erstmals im August 2016, als der berühmte Verkäufer Carson Block öffentlich bekannt gab, dass St. Jude Hunderttausende implantierbarer Herzschrittmacher, Defibrillatoren und CRT-Geräte verkauft hatte, die extrem anfällig für Hackerangriffe waren .

Block sagte, dass eine Cybersicherheitsfirma, mit der er verbunden war (MedSec Holdings, Inc.), eine intensive Untersuchung durchgeführt hatte und feststellte, dass St. Jude Geräte einzigartig anfällig für Hacking waren (im Gegensatz zu den gleichen Medtronic Geräten) , Boston Scientific und andere Unternehmen). Insbesondere besaßen die St. Jude-Systeme, so sagte Block, "selbst die grundlegendsten Sicherheitsmaßnahmen", wie Anti-Manipulations-Geräte, Verschlüsselungs- und Anti-Debugging-Tools, wie sie in der übrigen Branche üblich sind.

Die angebliche Sicherheitslücke stand im Zusammenhang mit der drahtlosen Fernüberwachung, die alle diese Geräte eingebaut haben. Diese drahtlosen Überwachungssysteme sind so konzipiert, dass sie neu auftretende Geräteprobleme automatisch erkennen, bevor sie Schaden anrichten können, und diese Probleme sofort dem Arzt mitteilen. Diese Fernüberwachungsfunktion, die jetzt von allen Geräteherstellern eingesetzt wird, wurde dokumentiert, um die Sicherheit für Patienten, die diese Produkte besitzen, deutlich zu verbessern. Das Fernüberwachungssystem von St. Jude heißt "Merlin.net". Die Behauptungen von Block waren ziemlich spektakulär und verursachten einen sofortigen Rückgang des St. Jude Aktienkurses – was genau das erklärte Ziel von Block war. Bevor er seine Behauptungen über St. Jude vorbrachte, hatte Block’s Firma (Muddy Waters, LLC) eine wichtige Position in St. Jude eingenommen. Das bedeutete, dass Block’s Firma Millionen von Dollar verdienen würde, wenn St. Judes Aktien erheblich fallen würden und niedrig genug blieben, um eine vereinbarte Übernahme durch Abbott Labs zu überwachen.

Nach Block’s wohlbekanntem Angriff feuerte St Jude sofort mit stark formulierten Pressemitteilungen ab, in denen die Behauptungen von Block "absolut unwahr waren". St. Jude verklagte auch Muddy Waters, LLC wegen angeblich falscher Informationen zu verbreiten, um St. zu manipulieren. Judes Aktienkurse. In der Zwischenzeit haben unabhängige Ermittler die Frage der St. Jude-Verwundbarkeit untersucht und zu unterschiedlichen Schlussfolgerungen gekommen. Eine Gruppe bestätigte, dass die Geräte von St. Jude besonders anfällig für Cyberangriffe waren; Eine andere Gruppe kam zu dem Schluss, dass sie es nicht waren. Das gesamte Problem wurde in der Runde der FDA fallen gelassen, die eine energische Untersuchung einleitete, und wenig von der Sache seit einigen Monaten gehört wurde.

Während dieser Zeit erholten sich die Aktien von St. Jude zu einem großen Teil ihres Wertes, und Ende 2016 wurde die Übernahme durch Abbott erfolgreich abgeschlossen.

Dann, im Januar 2017, passierten zwei Dinge gleichzeitig. Zuerst veröffentlichte die FDA eine Stellungnahme, die darauf hinwies, dass es tatsächlich Probleme mit der Internetsicherheit von St. Jude-Geräten gab und dass diese Sicherheitsanfälligkeit Cyber-Intrusionen und Exploits ermöglichen könnte, die sich als schädlich für Patienten erweisen könnten. Die FDA wies jedoch darauf hin, dass keine Beweise dafür gefunden wurden, dass tatsächlich Hacker in irgendeiner Person aufgetreten sind.

Zweitens veröffentlichte St. Jude einen Cybersicherheitssoftwarepatch, der die Möglichkeit des Eindringens in ihre implantierbaren Geräte stark einschränkte. Der Software-Patch wurde entwickelt, um sich automatisch und drahtlos über St. Jude’s Merlin.net zu installieren. Die FDA empfahl Patienten, die diese Geräte verwenden, weiterhin das drahtlose Überwachungssystem von St Jude zu verwenden, da "die gesundheitlichen Vorteile für Patienten durch die fortgesetzte Nutzung des Geräts die Cybersicherheitsrisiken überwiegen." Wohin verlässt uns das? Das Vorangehende beschreibt ziemlich genau die Tatsachen, wie wir sie in der Öffentlichkeit kennen. Als jemand, der mit der Entwicklung des ersten implantierbaren Fernüberwachungssystems (nicht von St. Jude’s) eng verbunden war, interpretiere ich all dies folgendermaßen: Es scheint sicher, dass es im St. Jude Fernüberwachungssystem tatsächlich Sicherheitslücken in der Cybersicherheit gab und diese Schwachstellen scheinen für die Branche insgesamt ungewöhnlich zu sein. (St. Dudes anfängliche Dementis scheinen also übertrieben gewesen zu sein.) Außerdem ist offensichtlich, dass St. Jude diese Schwachstelle schnell korrigiert hat, in Zusammenarbeit mit der FDA, und dass diese Schritte schließlich von der FDA als zufriedenstellend angesehen wurden . In der Tat, nach der Zusammenarbeit der FDA und der Tatsache, dass die Schwachstelle mit Hilfe eines Software-Patches ausreichend behandelt wurde, scheint das Problem von St. Jude nicht annähernd so schwerwiegend zu sein, wie von Mr. Block im Jahr 2016 behauptet wurde. Also, die ersten Aussagen von Herrn Block scheinen übertrieben gewesen zu sein). Außerdem wurden die Korrekturen vorgenommen, bevor jemand verletzt wurde.

Ob der offensichtliche Interessenkonflikt von Herrn Block (wobei die Senkung des Aktienkurses von St. Jude ihn zu einem hohen Preis brachte), könnte ihn dazu veranlasst haben, die möglichen Cyber-Risiken zu übertönen, aber dies ist eine Frage an die Gerichte bestimmen.

Vorerst scheint es wahrscheinlich, dass Menschen mit St. Jude-Geräten mit dem Korrektursoftwarepatch keinen besonderen Grund haben, sich über Hacking-Angriffe zu sehr Sorgen zu machen.

Warum sind implantierbare Herzgeräte anfällig für Cyberattacken?

Mittlerweile wissen die meisten von uns, dass jedes digitale Gerät, das wir in unserem Leben verwenden, drahtlose Kommunikation beinhaltet, zumindest theoretisch anfällig für Cyberangriffe ist. Dazu gehören alle implantierbaren medizinischen Geräte, die drahtlos mit der Außenwelt (also der Welt außerhalb des Körpers) kommunizieren müssen.

Die Möglichkeit, dass Menschen oder Gruppen, die sich auf das Böse konzentrieren, sich tatsächlich in medizinische Geräte hacken, ist in den letzten Jahren eher zu einer echten Bedrohung geworden. Vor diesem Hintergrund könnte sich die Publizität der Sicherheitslücken in St. Jude positiv ausgewirkt haben. Es ist offensichtlich, dass sowohl die Medizinprodukteindustrie als auch die FDA diese Bedrohung jetzt sehr ernst nehmen und nun mit erheblicher Kraft daran arbeiten, sie zu erfüllen.

Was unternimmt die FDA gegen das Problem?

Die Aufmerksamkeit der FDA wurde neu auf dieses Thema konzentriert, wahrscheinlich zum großen Teil wegen der Kontroverse über St. Jude Geräte. Im Dezember 2016 veröffentlichte die FDA ein 30-seitiges "Guidance" -Dokument für Hersteller von Medizinprodukten, das ein neues Regelwerk zur Bekämpfung von Cyber-Schwachstellen in Medizinprodukten, die bereits auf dem Markt sind, enthält. (2014 wurden ähnliche Regeln für Medizinprodukte veröffentlicht.) Die neuen Regeln beschreiben, wie Hersteller Sicherheitslücken in vermarkteten Produkten erkennen und beheben sollten und wie Programme zur Identifizierung und Meldung neuer Sicherheitsprobleme eingerichtet werden können.

Das Endresultat

Angesichts der Cyber-Risiken, die mit jedem drahtlosen Kommunikationssystem verbunden sind, ist bei implantierbaren medizinischen Geräten ein gewisses Maß an Cyberanfälligkeit unvermeidlich. Aber es ist wichtig zu wissen, dass in diese Produkte Schutzmechanismen eingebaut werden können, um das Hacken nur eine entfernte Möglichkeit zu sein, und selbst Herr Block stimmt zu, dass dies für die meisten Unternehmen passiert ist. Wenn St. Jude zuvor etwas lax über diese Angelegenheit gewesen ist, scheint das Unternehmen durch die negative Publizität, die sie im Jahr 2016 erhalten hatten, geheilt zu werden, was zeitweilig ihre Geschäfte ernsthaft bedrohte. St. Jude hat unter anderem einen unabhängigen Cyber Security Medical Advisory Board beauftragt, seine zukünftigen Bemühungen zu überwachen. Andere Unternehmen im Bereich Medizinprodukte werden wahrscheinlich folgen. Daher wenden sich sowohl die FDA als auch die Hersteller medizinischer Geräte verstärkt mit diesem Thema auseinander.

Menschen, die Herzschrittmacher, ICDs oder CRT-Geräte implantiert haben, sollten sicherlich auf das Problem der Cyber-Vulnerabilität achten, da wir im Laufe der Zeit wahrscheinlich mehr darüber erfahren werden. Aber zumindest jetzt scheint das Risiko ziemlich gering zu sein und wird sicherlich durch die Vorteile der Fernüberwachung von Geräten aufgewogen.